文章目录(Table of Contents)

简介

前段时间遇到了网站恶意爬取的问题,导致 CPU 占用过高,影响了正常的访问(这部分的内容可以查看 php-fpm 占用 CPU 过高)。但是想着不能每次都根据日志文件去禁用 IP,所以想着去看一下相关的插件。这里也顺便记录一下其他能保障网站安全的插件。

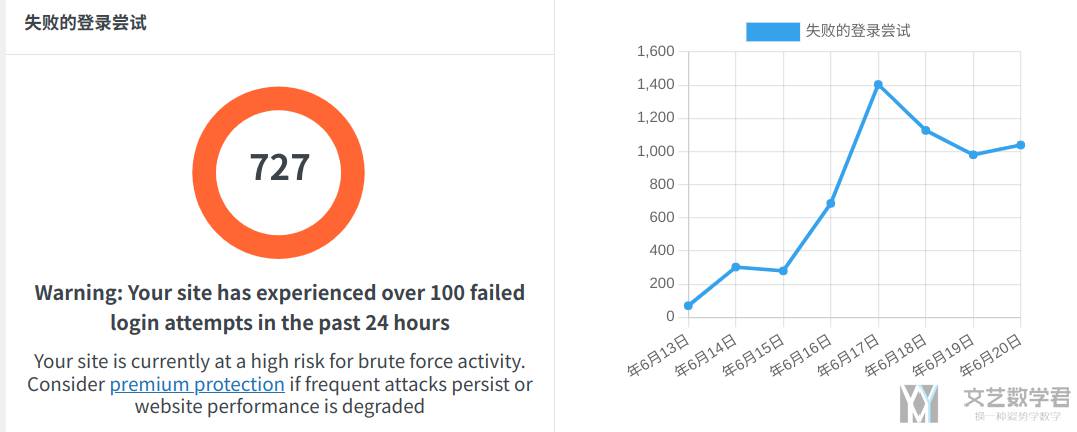

在安装插件 Limit Login Attempts Reloaded 之后,发现有大量 IP 正在利用 XMLRPC 暴力破解我的网站帐号和密码,于是查阅了一些资料,主要根据 WordPress 黑客利用 XMLRPC 攻擊網站偷取帳戶? 3款外掛plugins 幫到你,安装了 Disable XML-RPC 禁止 XMLRPC,最后使用 WPS Hide Login 来隐藏登陆链接。

这里是一个简单的总结:

- iThemes Security,多合一防火墙;

- Limit Login Attempts Reloaded,阻止多次登陆密码尝试;

- Disable XML-RPC,关闭 XMLRPC;

- WPS Hide Login,可以隐藏原本的 wp-login 的 URL,并设立自己的登陆链接;

WordPress 安全类插件

iThemes Security

iThemes Security 是 iThemes 公司旗下的一款 WordPress 資安軟體,iThemes 公司還有 BackupBuddy 網站備份外掛、Restrict Content Pro 會員解決方案,都是知名的外掛。

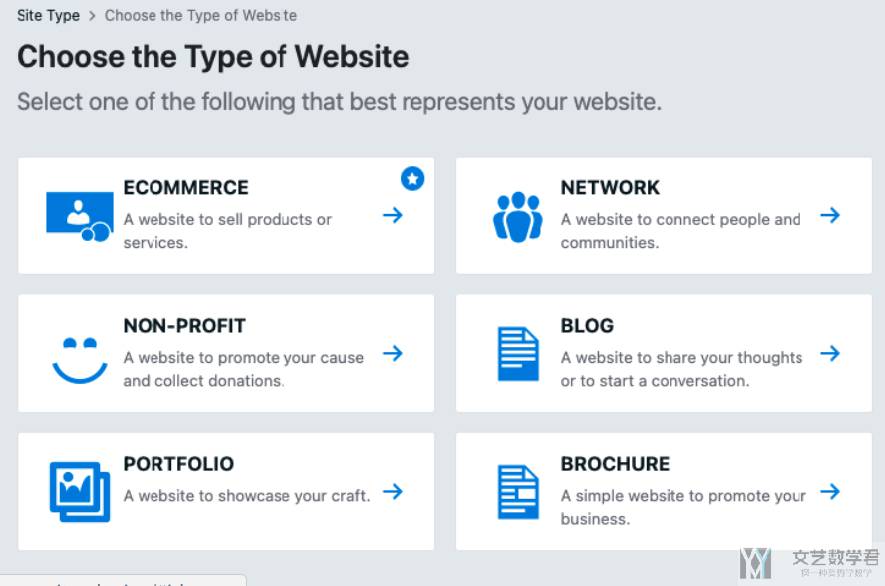

iThemes Security 提供 6 種網站類型安全建議,應對不同網站類型,需要加強的安全功能都不同,像是:電商平台的交易安全級別,會大於部落格的安全級別。(针对不同的网站有不一样的设置)

如下图所示,可以选择不同的网站类型。接着依次完成所有的配置即可:

如果想要了解更多关于 WordPress 安全外挂,可以查看链接,WordPress安全外掛 :7 個資安防護推薦(完整比較)。

Limit Login Attempts Reloaded

这个插件可以阻止过多的登录尝试,保护您的网站免受暴力攻击。在设置中可以修改可以尝试的次数,如果在登陆过程中密码输入次数超过了设置,就会被锁定指定的时间。

在 Limit Login Attempts Reloaded 設定頁面中,可以看到第一個數據的部分有總共鎖定次數,若有人嘗試破解網站登入帳號密碼,對方嘗試次數的紀錄就會顯示在這裡,允許嘗試次數等都可以自行設定,比較建議鎖定時間可以設定在60到120分鐘,讓駭客無法持續破解而失去耐心,封鎖對方IP的時間可以設定的更久,可以設定三天左右是比較安全及保險的。

通过这款软件我发现了每天利用 XMLRPC 来暴力破解的人还是挺多的,因此想利用下面的两个插件来进行制止。

Disable XML-RPC

通过 Limit Login Attempts Reloaded 的日志,我发现大量的攻击是通过 wp_xmlrpc 的方式来攻击的。那么什么是 wp_xmlrpc 呢。

-

XMLRPC 是 WordPress 的一個功能,在 3.5 版開始,預設會啟用此功能。它使數據能夠以HTTP 作為傳輸機制,XML 作為編碼機制。 由於 WordPress 不是一個自我封閉的系統,有時候會需要與其他系統進行通信。例如,你想從移動設備發佈文章到你的網站,你可以使用 xmlrpc.php 啟用的遠程訪問功能來做到這一點。xmlrpc.php 核心功能是允許你通過智能手機連接到你的站點,提供外部系統透過 XML-RPC API 執行遠端發文管理。常用外部服務例如 Blogger 或是 Pingback 等等,可與 XML-RPC 串接服務。

-

XMLRPC它提供了方便,但是同時也潛藏著安全風險,黑客之類的攻擊者會透過它來攻擊你的網站,所以如果你沒有必要使用它,最好還是把XMLRPC關閉起來以避免風險。

关闭 XMLRPC 有两种方式,详细的可以查看 WordPress 黑客利用 XMLRPC 攻擊網站偷取帳戶? 3款外掛plugins 幫到你 中介绍的方法。我们这里就介绍使用 Disable XML-RPC 插件来完成。

安装完毕这款插件之后,直接启动,他会自动关闭 XMLPC。如果想要重新开启,那么停用这个插件即可。

WPS Hide Login

上面我们关闭了 XMLRPC,但是如果攻击者发现我们关闭了 XMLRPC,可能会转移去攻击 wp-login.php。如果是這情況你就可以加裝一個插件,它就是: WPS Hide Login。

这款插件安装完毕之后,可以帮助我们隐藏原本的 wp-login 的 URL,然后设定自己的 URL,从而让攻击者找不到入口。

- 微信公众号

- 关注微信公众号

-

- QQ群

- 我们的QQ群号

-

评论